IDP-OIDCNativeApp — iOS — документ разработки

Дата обновления: 2017 год, январь. Версия документа: 1.0.0

IDP-OIDCNativeApp является открытым для использования и предназначен для разработчиков.

Девиз продукта IDP компании «Девять облаков» — «Единая идентификация, безопасность и удобство». Продукт IDP позволяет реализовать управление идентификацией и однократный вход в систему через IDP Identity Manager (IDM) в сторонние приложения разработчиков.

Если вы не знакомы с IDP, вы можете связаться с нами по адресу info@idsmanager.com или посетить наш веб-сайт http://www.idsmanager.com. Продукт IDP ориентирован на корпоративных пользователей и обеспечивает однократный вход. Мы предоставляем вам демонстрационное приложение с открытым исходным кодом IDP-OIDCNativeApp, которое можно свободно использовать и модифицировать под лицензией MIT. Это демонстрационное приложение было разработано с использованием xcode8.0 и Swift 3.0, и использование других методов разработки может привести к неизвестным ошибкам.

После интеграции OIDCNaitveApp вы сможете получить следующие результаты, используя IDP Identity Manager:

Процесс:

Шаг 1: Войдите в IDP Identity Manager и нажмите на интегрированное приложение, чтобы запросить токен у IDP Server.

Шаг 2: IDP Server возвращает rpToken и idToken в IDP Identity Manager («токен» — это доказательство запроса клиента на авторизацию).

Шаг 3: IDP Identity Manager перенаправляет вас на приложение, интегрированное с OIDC Native App, через URL, передавая токен клиенту через URL.

Шаг 4: Приложение, интегрированное с OIDC Native App, получает rpToken и idToken через анализ URL.

Шаг 5: Приложение, интегрированное с OIDC Native App, запрашивает RP Server для авторизации, используя полученные rpToken и idToken.

Шаг 6: После получения запроса RP Server обращается к IDP Server для проверки rpToken и idToken.

Шаг 7: IDP Server отправляет результат проверки RP Server.

Шаг 8: RP Server обрабатывает результат, полученный от IDP Server, и возвращает соответствующий результат приложению.

Реализованные функции:

Использование метода проверки токенов OIDC для перехода из IDP Identity Manager в стороннее приложение и получение параметров, переданных приложением IDP Identity Manager, для бесшовного подключения к системе однократной авторизации и непосредственного входа в систему.

Поддерживаемая версия системы: iOS9.0+

При возникновении проблем, пожалуйста, свяжитесь с info@idsmanager.com или позвоните по телефону 010-58732285.

Для использования IDPNativeApp необходимо выполнить три шага.

func application(_ application: UIApplication, open url: URL, sourceApplication: String?, annotation: Any) -> Bool {

/******************************** 接收处理跳转传过来的参数 ******************************/

if url.scheme == "iOSOIDCNative" {

let notice = NSNotification.init(name: NSNotification.Name(rawValue: "LoginNotification"), object: nil)

NotificationCenter.default.post(notice as Notification)

UserDefaults.standard.set(self .getIdToken(infoURL: url as NSURL), forKey: "OIDCToken")

self.perform(#selector(postNotifation),with: nil,afterDelay: 0.1)

}

return true

}

func postNotifation() {

let notice = NSNotification.init(name: NSNotification.Name(rawValue: "OIDCAutomaticLogin"), object: nil)

NotificationCenter.default.post(notice as Notification)

}

IDPNativeAppSDK.open(scheme: "jiuzhou", appType: IDPNativeAppType.IDP_BasicNativeApp, paramString: "username=lisi&xxx=xxx){ (success) in

print(success)

}

func application(_ app: UIApplication, open url: URL, options: [UIApplicationOpenURLOptionsKey : Any] = [:]) -> Bool {

IDPNativeAppSDK.getIdToken(infoURL: url as NSURL)

}

Этот метод будет использоваться для анализа URL при переходе из IDP Identity Manager и извлечения необходимых rpToken и idToken.

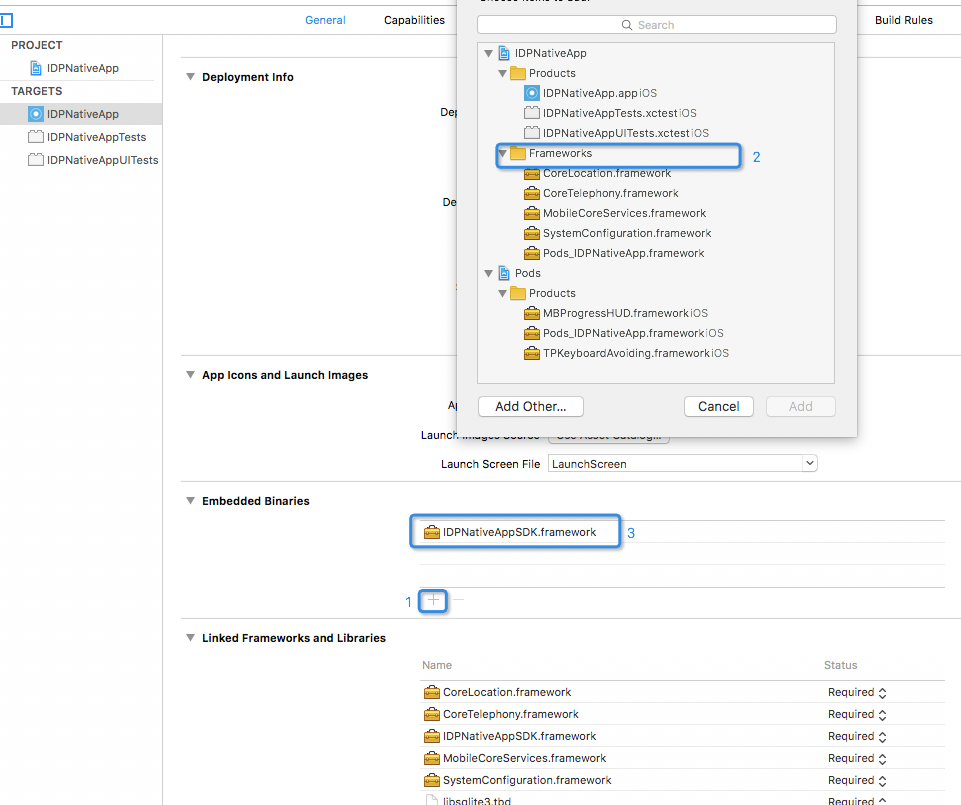

Попробуйте выполнить сборку или запуск. Если ошибок нет, установка SDK завершена. Следующим шагом будет настройка и использование SDK в Xcode. Если возникают ошибки на этом этапе, удалите предыдущие шаги и повторите попытку. Вы также можете просмотреть результаты интеграции в нашем демонстрационном приложении для сравнения.

Продукт IDP имеет рыночное название IDP Identity Manager и поддерживает iOS и Android. В приложении... Управление единым аккаунтом и функция единого входа (SSO) с помощью IDP

Продукт IDP является важной частью линейки продуктов. В сочетании с веб-интерфейсом он позволяет безопасно и удобно управлять учётными данными и использовать их.

IDP Identity Guardian — это ключевой модуль для управления учётными записями на мобильных устройствах. Он обеспечивает единое управление всеми сетевыми учётными данными.

Предоставляемый SDK предназначен для разработчиков, которые хотят интегрировать свои приложения с IDP. Это позволяет осуществлять управление учётными записями и единый вход из приложений IDP в сторонние разработки.

Чтобы реализовать функции единого аккаунта и единого входа с помощью IDP, ваша компания должна использовать продукты IDP и предоставить вам права администратора. Права разработчика не позволяют добавлять приложение IDP-OIDCNativeApp. Пожалуйста, обратите внимание на это ограничение.

Шаги по настройке единого аккаунта и SSO с использованием IDP:

Войдите в интерфейс администратора IDP и нажмите «Добавить приложение». Найдите шаблон OIDCNativeApp, который мы предоставляем, и добавьте приложение. Если вы не можете найти этот шаблон, обратитесь в Beijing NineCloud Tencent Team.

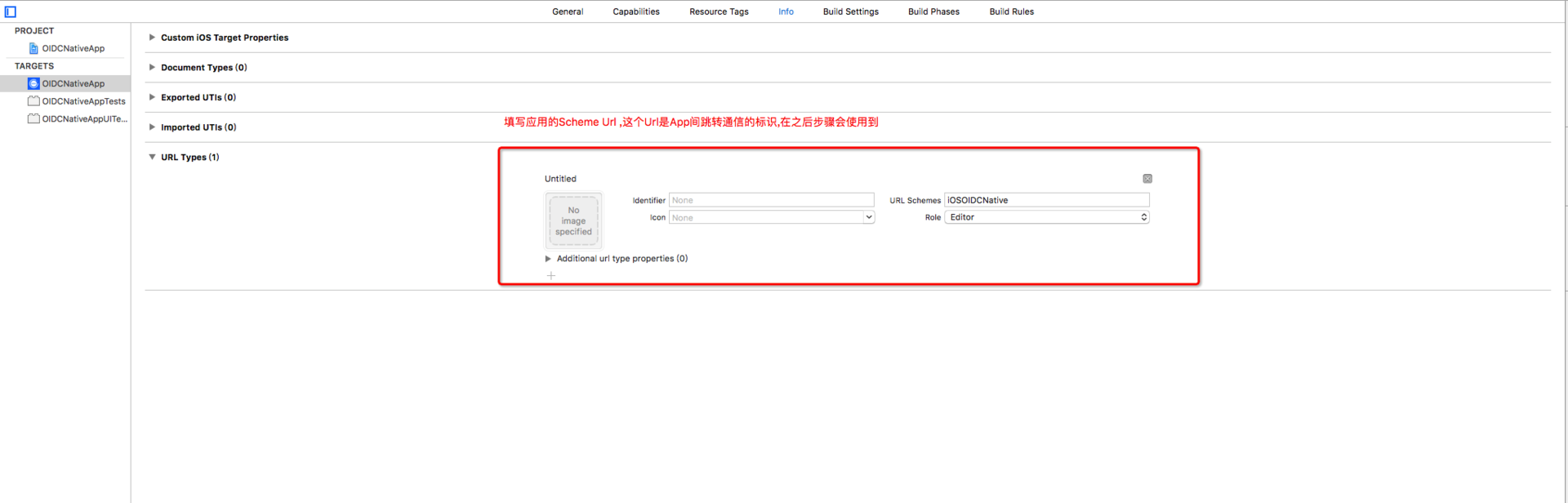

Заполните необходимую информацию о приложении. Выберите область применения в соответствии с ситуацией. Не выбирайте конкретную область, так как это не влияет на реализацию приложения. Укажите URL-схему для iOS или Android. Выберите способ связывания учётных записей: пароль или токен OIDC. Этот документ применим к способу с токенами OIDC.

Предоставьте авторизацию пользователям приложения, чтобы они могли начать его использовать. Если у вас есть опыт предоставления авторизации, вы можете пропустить этот шаг.

Приложение теперь полностью настроено, но нам всё ещё нужно добавить информацию об учётной записи для авторизованных пользователей в группе. Только тогда информация будет передана в стороннее приложение при переходе. Если у вас уже есть опыт в предоставлении авторизации и добавлении учётных данных, вы можете пропустить эту часть.

Вы можете оставить комментарий после Вход в систему

Неприемлемый контент может быть отображен здесь и не будет показан на странице. Вы можете проверить и изменить его с помощью соответствующей функции редактирования.

Если вы подтверждаете, что содержание не содержит непристойной лексики/перенаправления на рекламу/насилия/вульгарной порнографии/нарушений/пиратства/ложного/незначительного или незаконного контента, связанного с национальными законами и предписаниями, вы можете нажать «Отправить» для подачи апелляции, и мы обработаем ее как можно скорее.

Опубликовать ( 0 )