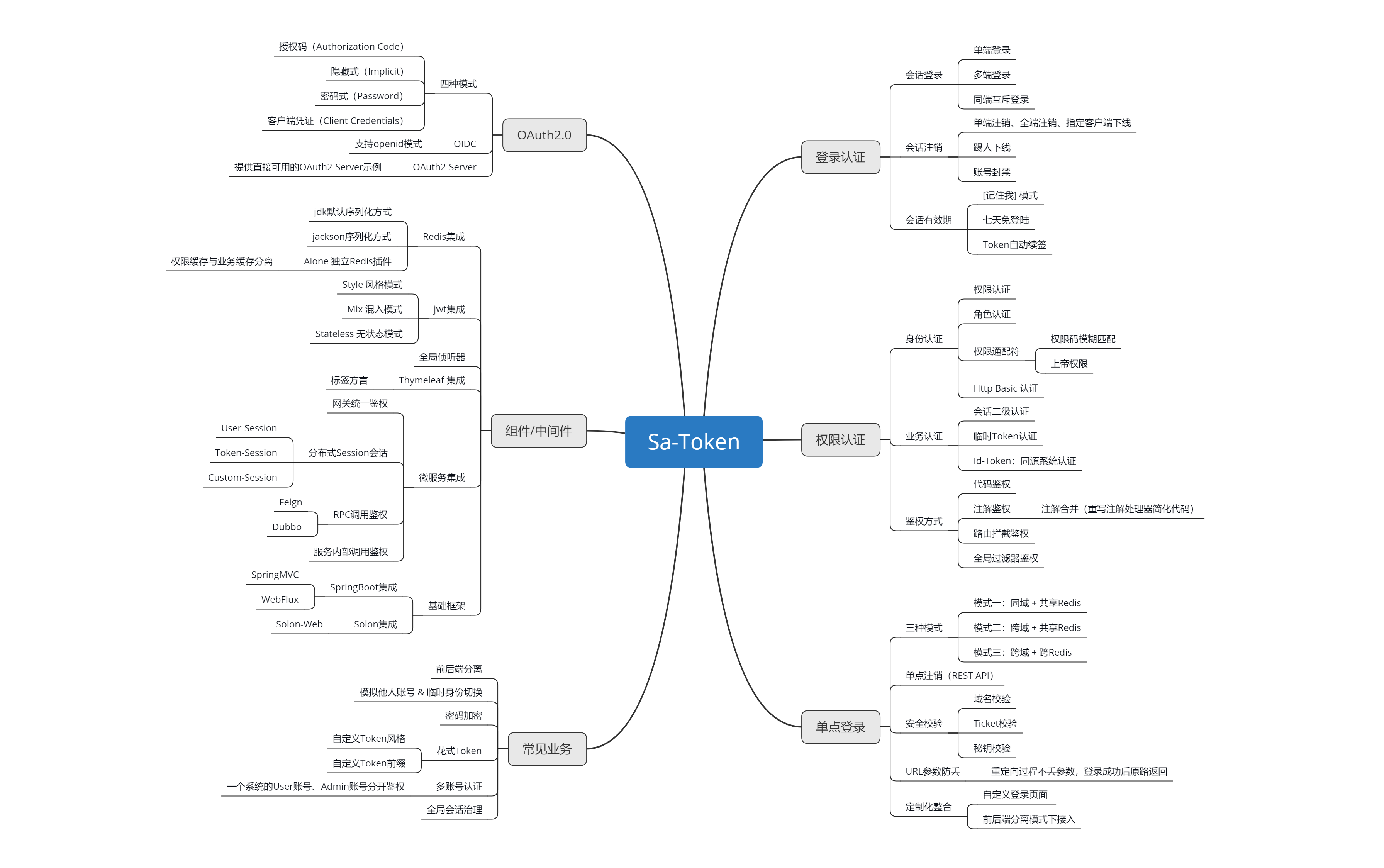

Sa-Token 是一个轻量级 Java 权限认证框架,目前拥有五大核心模块:登录认证、权限认证、单点登录、OAuth2.0、微服务鉴权。

要在 SpringBoot 项目中使用 Sa-Token,你只需要在 pom.xml 中引入依赖:

<!-- Sa-Token 权限认证, 在线文档:https://sa-token.cc -->

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-spring-boot-starter</artifactId>

<version>1.42.0</version>

</dependency>

除了 SpringBoot2、Sa-Token 还为 SpringBoot3、Solon、JFinal 等常见 Web 框架提供集成包,做到真正的开箱即用。

Sa-Token 旨在以简单、优雅的方式完成系统的权限认证部分,以登录认证为例,你只需要:

// 会话登录,参数填登录人的账号id

StpUtil.login(10001);

无需实现任何接口,无需创建任何配置文件,只需要这一句静态代码的调用,便可以完成会话登录认证。

如果一个接口需要登录后才能访问,我们只需调用以下代码:

// 校验当前客户端是否已经登录,如果未登录则抛出 `NotLoginException` 异常

StpUtil.checkLogin();

在 Sa-Token 中,大多数功能都可以一行代码解决:

踢人下线:

// 将账号id为 10077 的会话踢下线

StpUtil.kickout(10077);

权限认证:

// 注解鉴权:只有具备 `user:add` 权限的会话才可以进入方法

@SaCheckPermission("user:add")

public String insert(SysUser user) {

// ...

return "用户增加";

}

路由拦截鉴权:

// 根据路由划分模块,不同模块不同鉴权

registry.addInterceptor(new SaInterceptor(handler -> {

SaRouter.match("/user/**", r -> StpUtil.checkPermission("user"));

SaRouter.match("/admin/**", r -> StpUtil.checkPermission("admin"));

SaRouter.match("/goods/**", r -> StpUtil.checkPermission("goods"));

SaRouter.match("/orders/**", r -> StpUtil.checkPermission("orders"));

SaRouter.match("/notice/**", r -> StpUtil.checkPermission("notice"));

// 更多模块...

})).addPathPatterns("/**");

当你受够 Shiro、SpringSecurity 等框架的三拜九叩之后,你就会明白,相对于这些传统老牌框架,Sa-Token 的 API 设计是多么的简单、优雅!

Sa-Token SSO 分为三种模式,解决同域、跨域、共享Redis、跨Redis、前后端一体、前后端分离……等不同架构下的 SSO 接入问题:

| 系统架构 | 采用模式 | 简介 | 文档链接 |

|---|---|---|---|

| 前端同域 + 后端同 Redis | 模式一 | 共享Cookie同步会话 | 文档、示例 |

| 前端不同域 + 后端同 Redis | 模式二 | URL重定向传播会话 | 文档、示例 |

| 前端不同域 + 后端 不同Redis | 模式三 | Http请求获取会话 | 文档、示例 |

c1.domain.com、c2.domain.com、c3.domain.com

[权限缓存与业务缓存分离] 的解决方案)http://a.com?id=1&name=2,登录成功后就变成了:http://a.com?id=1,Sa-Token-SSO 内有专门算法保证了参数不丢失,登录成功后精准原路返回。Sa-Token-OAuth2 模块分为四种授权模式,解决不同场景下的授权需求

| 授权模式 | 简介 |

|---|---|

| 授权码(Authorization Code) | OAuth2.0 标准授权步骤,Server 端向 Client 端下放 Code 码,Client 端再用 Code 码换取授权 Token |

| 隐藏式(Implicit) | 无法使用授权码模式时的备用选择,Server 端使用 URL 重定向方式直接将 Token 下放到 Client 端页面 |

| 密码式(Password) | Client直接拿着用户的账号密码换取授权 Token |

| 客户端凭证(Client Credentials) | Server 端针对 Client 级别的 Token,代表应用自身的资源授权 |

详细参考文档:https://sa-token.cc/doc.html#/oauth2/readme

还有更多优秀开源案例无法逐一展示,请参考:Awesome-Sa-Token

QQ交流群:823181187 点击加入

微信交流群:

(扫码添加微信,备注:sa-token,邀您加入群聊)

加入群聊的好处:

Вы можете оставить комментарий после Вход в систему

Неприемлемый контент может быть отображен здесь и не будет показан на странице. Вы можете проверить и изменить его с помощью соответствующей функции редактирования.

Если вы подтверждаете, что содержание не содержит непристойной лексики/перенаправления на рекламу/насилия/вульгарной порнографии/нарушений/пиратства/ложного/незначительного или незаконного контента, связанного с национальными законами и предписаниями, вы можете нажать «Отправить» для подачи апелляции, и мы обработаем ее как можно скорее.

Комментарии ( 0 )