Получите отпечаток данных пин-SHA256 публичного ключа промежуточного сертификата.

При покупке сертификата, он будет в комплекте поставки. Например, в комплекте поставки сертификата COMODO, промежуточный сертификат находится в файле mydomain.ca-bundle.

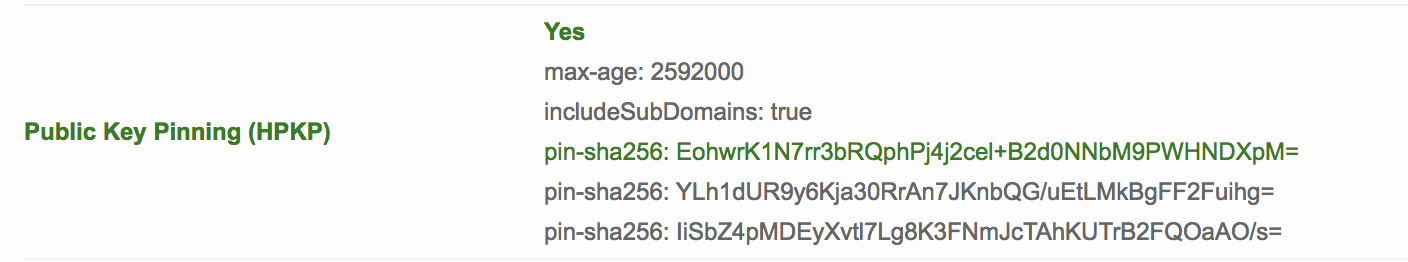

Вот данные отпечатков данных пин-SHA256 публичных ключей некоторых распространённых промежуточных сертификатов, которые можно скопировать и использовать: {% note info %} COMODO ECC Domain Validation Secure Server CA: EohwrK1N7rr3bRQphPj4j2cel+B2d0NNbM9PWHNDXpM= COMODO RSA Domain Validation Secure Server CA: klO23nT2ehFDXCfx3eHTDRESMz3asj1muO+4aIdjiuY= TrustAsia DV SSL CA - G5 : IiSbZ4pMDEyXvtl7Lg8K3FNmJcTAhKUTrB2FQOaAO/s= Let's Encrypt Authority X3: YLh1dUR9y6Kja30RrAn7JKnbQG/uEtLMkBgFF2Fuihg= {% endnote %}

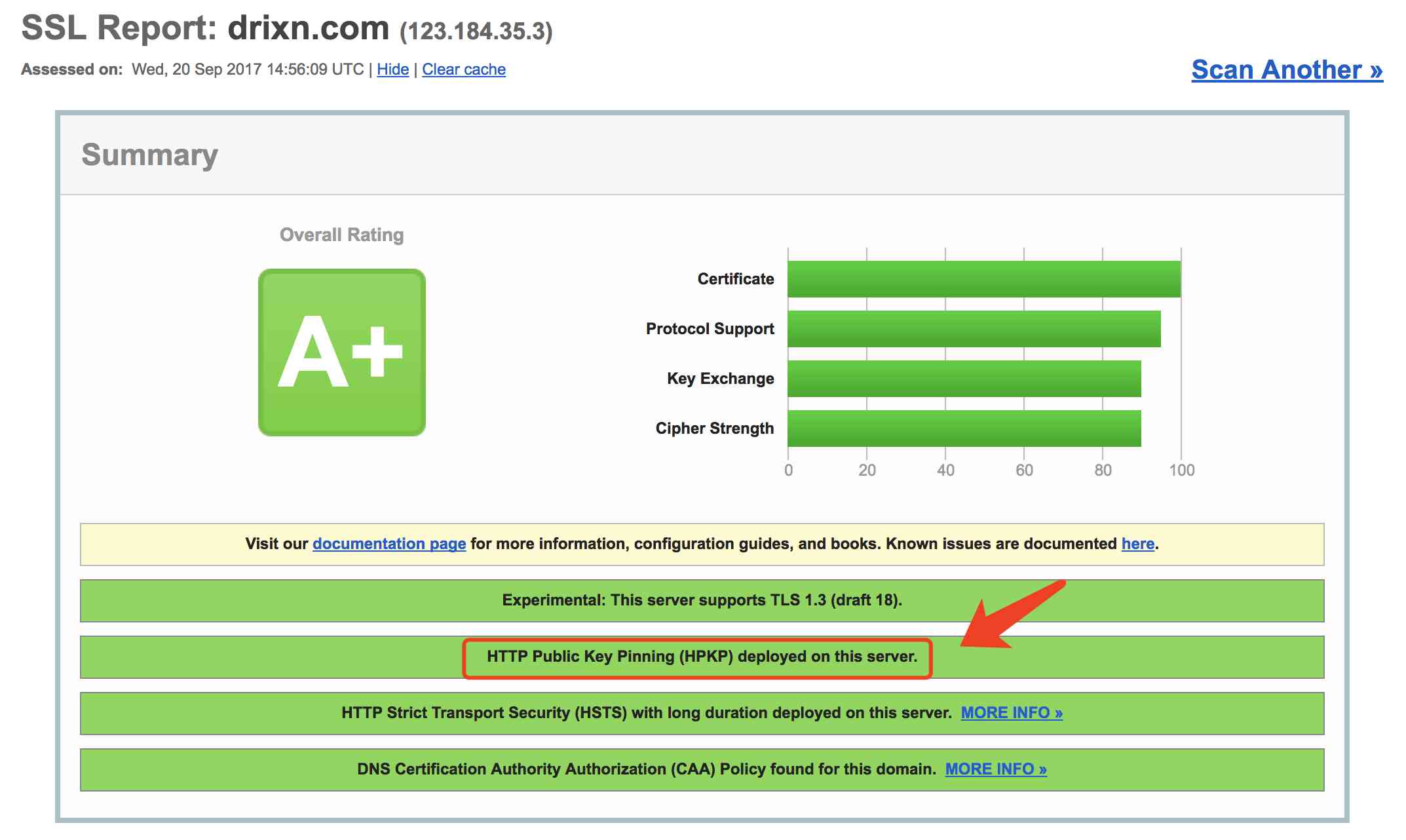

Перейдите на сайт Qualys SSL Labs's SSL Server Test, введите свой домен для проверки. В результатах поиска найдите поле, как показано на рисунке ниже. Это и есть отпечаток данных пин-SHA256 публичного ключа вашего промежуточного сертификата:

Переименуйте файл mydomain.ca-bundle в формат comodo.pem.

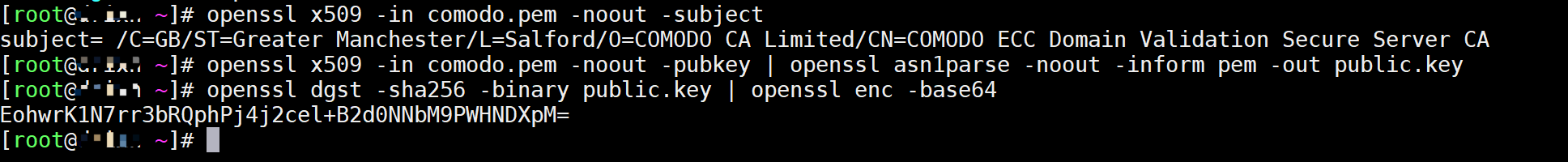

Загрузите промежуточный сертификат в корневой каталог сервера и выполните следующие команды:

# Сначала проверьте сертификат, чтобы убедиться, что информация о сертификате верна

openssl x509 -in comodo.pem -noout -subject

# Затем сгенерируйте Public.key

openssl x509 -in comodo.pem -noout -pubkey | openssl asn1parse -noout -inform pem -out public.key

# После генерации получите хэш-значение сертификата

EohwrK1N7rr3bRQphPj4j2cel+B2d0NNbM9PWHNDXpM=

# Повторите те же действия для азиатского сертификата доверия

openssl x509 -in trustasia.pem -noout -subject

subject= /C=GB/ST=Greater Manchester/L=Salford/O=COMODO CA Limited/CN=COMODO RSA Domain Validation Secure Server CA

# Затем сгенерируйте Public.key

openssl x509 -in trustasia.pem -noout -pubkey | openssl asn1parse -noout -inform pem -out public.key

# После генерации получите хеш-значение сертификата

IiSbZ4pMDEyXvtl7Lg8K3FNmJcTAhKUTrB2FQOaAO/s=

Добавьте отпечаток данных пин-SHA256 публичного ключа промежуточного сертификата в конфигурационный файл веб-сайта.

Добавьте следующую строку в блок server вашей конфигурации HTTPS:

add_header Public-Key-Pins 'pin-sha256="EohwrK1N7rr3bRQphPj4j2cel+B2d0NNbM9PWHNDXpM="; pin-sha256="IiSbZ4pMDEyXvtl7Lg8K3FNmJcTAhKUTrB2FQOaAO/s="; max-age=63072000; includeSubDomains';

Затем перезапустите службу Nginx.

Отредактируйте файл конфигурации Apache (например, /etc/apache2/sites-enabled/website.conf или /etc/apache2/httpd.conf) и добавьте следующую строку в ваш VirtualHost:

# Если необходимо, загрузите модуль headers.

LoadModule headers_module modules/mod_headers.so

Header set Public-Key-Pins "pin-sha256=\"klO23nT2ehFDXCfx3eHTDRESMz3asj1muO+4aIdjiuyu=\"; pin-sha256=\"633lt352PKRXbOwf4xSEa1M517scpD3l5f79xMD9r9Q=\"; max-age=2592000; ncludeSubDomains"

Lighttpd проще. Добавьте следующую строку в файл конфигурации Lighttpd (например, /etc/lighttpd/lighttpd.conf):

server.modules += ( "mod_setenv" )

$HTTP["scheme"] == "https" {

setenv.add-response-header = ( "Public-Key-Pins" => "pin-sha256=\"klO23nT2ehFDXCfx3eHTDRESMz3asj1muO+4aIdjiuyu=\"; pin-sha256=\"633lt352PKRXbOwf4xSEa1M517scpD3l5f79xMD9r9Q=\"; max-age=2592000; includeSubDomains")

}

Проверьте результат.

Откройте SSL LABS, введите свой домен и нажмите «Проверить». Если результаты показывают, как на рисунке ниже, значит, конфигурация выполнена успешно:

Откройте браузер Firefox, введите свой домен, щёлкните по ссылке в электронном письме, чтобы открыть «Проверка элементов», затем щёлкните левой кнопкой мыши на вкладку «Сеть» и правой кнопкой мыши — на «Безопасность сайта». Если появится рисунок ниже, это означает, что конфигурация выполнена успешно.

Вы можете оставить комментарий после Вход в систему

Неприемлемый контент может быть отображен здесь и не будет показан на странице. Вы можете проверить и изменить его с помощью соответствующей функции редактирования.

Если вы подтверждаете, что содержание не содержит непристойной лексики/перенаправления на рекламу/насилия/вульгарной порнографии/нарушений/пиратства/ложного/незначительного или незаконного контента, связанного с национальными законами и предписаниями, вы можете нажать «Отправить» для подачи апелляции, и мы обработаем ее как можно скорее.

Опубликовать ( 0 )