+ Автор: UnK

+ Блог: https://unkl4b.github.io

+ Github: https://github.com/danilovazb

+ Twitter: https://twitter.com/danilo_vaz_

+---------------------------------------------------+

| РАЗРАБОТЧИКИ НЕ НЕСУТ ОТВЕТСТВЕННОСТИ И НЕ ЯВЛЯЮТСЯ|

| ОТВЕТСТВЕННЫМИ ЗА ЛЮБОЕ НЕПРАВИЛЬНОЕ ИСПОЛЬЗОВАНИЕ |

| ИЛИ УЩЕРБ, ПРИЧИНЕННЫЙ ЭТОЙ ПРОГРАММОЙ |

+---------------------------------------------------+

Расширенный инструмент поиска и автоматизации в Github.

Этот инструмент предназначен для упрощения поиска кода или фрагментов кода на github через страницу поиска сайта.

Демонстрирует хрупкость доверия к публичным репозиториям для хранения кода с конфиденциальной информацией.

lxml

requests

argparse

json

re

$ git clone http://github.com/UnkL4b/GitMiner

$ cd GitMiner

~/GitMiner $ pip3 install -r requirements.txt

$ git clone http://github.com/UnkL4b/GitMiner

$ cd GitMiner

$ docker build -t gitminer .

$ docker run -it gitminer -h

UnkL4b

__ Автоматический поиск в Github

((OO)) ▄████ ██▓▄▄▄█████▓ ███▄ ▄███▓ ██▓ ███▄ █ ▓█████ ██▀███

\__/ ██▒ ▀█▒▓██▒▓ ██▒ ▓▒▓██▒▀█▀ ██▒▓██▒ ██ ▀█ █ ▓█ ▀ ▓██ ▒ ██▒ OO

|^| ▒██░▄▄▄░▒██▒▒ ▓██░ ▒░▓██ ▓██░▒██▒▓██ ▀█ ██▒▒███ ▓██ ░▄█ ▒ oOo

| | ░▓█ ██▓░██░░ ▓██▓ ░ ▒██ ▒██ ░██░▓██▒ ▐▌██▒▒▓█ ▄ ▒██▀▀█▄ OoO

| | ░▒▓███▀▒░██░ ▒██▒ ░ ▒██▒ ░██▒░██░▒██░ ▓██░░▒████▒░██▓ ▒██▒ /oOo

| |___░▒___▒_░▓____▒_░░___░_▒░___░__░░▓__░_▒░___▒_▒_░░_▒░_░░_▒▓_░▒▓░_/ /

\______░___░__▒_░____░____░__░______░_▒_░░_░░___░_▒░_░_░__░__░▒_░_▒░__/ v2.0

░ ░ ░ ▒ ░ ░ ░ ░ ▒ ░ ░ ░ ░ ░ ░░ ░

░ ░ ░ ░ ░ ░ ░ ░

-> github.com/UnkL4b

-> unkl4b.github.io

+---------------------[ПРЕДУПРЕЖДЕНИЕ]---------------------+

| РАЗРАБОТЧИКИ НЕ НЕСУТ ОТВЕТСТВЕННОСТИ И НЕ ЯВЛЯЮТСЯ |

| ОТВЕТСТВЕННЫМИ ЗА ЛЮБОЕ НЕПРАВИЛЬНОЕ ИСПОЛЬЗОВАНИЕ |

| ИЛИ УЩЕРБ, ПРИЧИНЕННЫЙ ЭТОЙ ПРОГРАММОЙ |

+-------------------------------------------------------------+

[-h] [-q 'filename:shadow path:etc']

[-m wordpress] [-o result.txt]

[-r '/^\s*.*?;?\s*$/gm']

[-c _octo=GH1.1.2098292984896.153133829439; _ga=GA1.2.36424941.153192375318; user_session=oZIxL2_ajeDplJSndfl37ddaLAEsR2l7myXiiI53STrfhqnaN; __Host-user_session_same_site=oXZxv9_ajeDplV0gAEsmyXiiI53STrfhDN; logged_in=yes; dotcom_user=unkl4b; tz=America%2FSao_Paulo; has_recent_activity=1; _gh_sess=MmxxOXBKQ1RId3NOVGpGcG54aEVnT1o0dGhxdGdzWVpySnFRd1dVYUk5TFZpZXFuTWxOdW1FK1IyM0pONjlzQWtZM2xtaFR3ZDdxlGMCsrWnBIdnhUN0tjVUtMYU1GeG5Pbm5DMThuWUFETnZjcllGOUNkRGUwNUtKOVJTaGR5eUJYamhWRE5XRnMWZZN3Y3dlpFNDZXL1NWUEN4c093RFhQd3RJQ1NBdmhrVDE3VVNiUFF3dHBycC9FeDZ3cFVXV0ZBdXZieUY5WDRlOE9ZSG5sNmRHUmllcmk0Up1MTcyTXZrN1RHYmJSdz09--434afdd652b37745f995ab55fc83]

необязательные аргументы:

-h, --help показать это сообщение справки и выйти

-q 'filename:shadow path:etc', --query 'filename:shadow path:etc'

Указать поисковый запрос

-m wordpress, --module wordpress

Указать модуль поиска

-o result.txt, --output result.txt

Указать файл вывода, в который будет сохранен результат

-r '/^\s*(.*?);?\s*$/gm', --regex '/^\s*(.*?);?\s*$/gm'

Установить регулярное выражение для поиска в файле

-c _octo=GH1.1.2098292984896.153133829439; _ga=GA1.2.36424941.153192375318; user_session=oZIxL2_ajeDplJSndfl37ddaLAEsR2l7myXiiI53STrfhqnaN; __Host-user_session_same_site=oXZxv9_ajeDplV0gAEsmyXiiI53STrfhDN; logged_in=yes; dotcom_user=unkl4b; tz=America%2FSao_Paulo; has_recent_activity=1; _gh_sess=MmxxOXBKQ1RId3NOVGpGcG54aEVnT1o0dGhxdGdzWVpySnFRd1dVYUk5TFZpZXFuTWxOdW1FK1IyM0pONjlzQWtZM2xtaFR3ZDdxlGMCsrWnBIdnhUN0tjVUtMYU1GeG5Pbm5DMThuWUFETnZjcllGOUNkRGUwNUtKOVJTaGR5eUJYamhWRE5XRnMWZZN3Y3dlpFNDZXL1NWUEN4c093RFhQd3RJQ1NBdmhrVDE3VVNiUFF3dHBycC9FeDZ3cFVXV0ZBdXZieUY5WDRlOE9ZSG5sNmRHUmllcmk0Up1MTcyTXZrN1RHYmJSdz09--434afdd652b37745f995ab55fc83, --cookie _octo=GH1.1.2098292984896.153133829439; _ga=GA1.2.36424941.153192375318; user_session=oZIxL2_ajeDplJSndfl37ddaLAEsR2l7myXiiI53STrfhqnaN; __Host-user_session_same_site=oXZxv9_ajeDplV0gAEsmyXiiI53STrfhDN; logged_in=yes; dotcom_user=unkl4b; tz=America%2FSao_Paulo; has_recent_activity=1; _gh_sess=MmxxOXBKQ1RId3NOVGpGcG54aEVnT1o0dGhxdGdzWVpySnFRd1dVYUk5TFZpZXFuTWxOdW1FK1IyM0pONjlzQWtZM2xtaFR3ZDdxlGMCsrWnBIdnhUN0tjVUtMYU1GeG5Pbm5DMThuWUFETnZjcllGOUNkRGUwNUtKOVJTaGR5eUJYamhWRE5XRnMWZZN3Y3dlpFNDZXL1NWUEN4c093RFhQd3RJQ1NBdmhrVDE3VVNiUFF3dHBycC9FeDZ3cFVXV0ZBdXZieUY5WDRlOE9ZSG5sNmRHUmllcmk0Up1MTcyTXZrN1RHYmJSdz09--434afdd652b37745f995ab55fc83

Указать cookie для вашего аккаунта на github

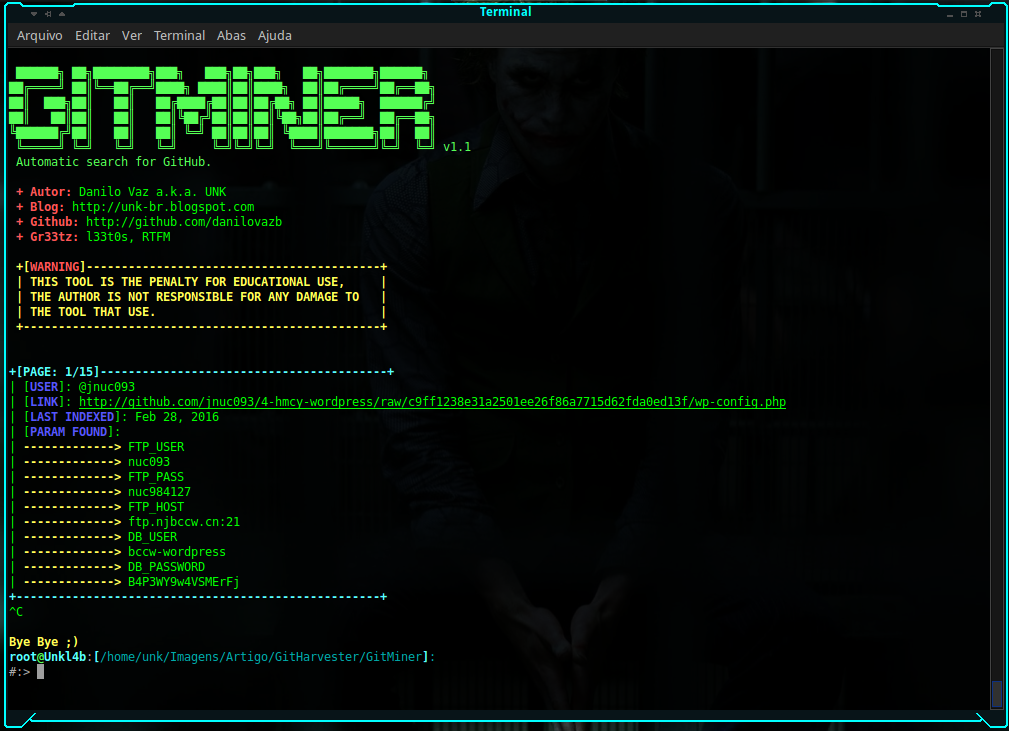

Поиск файлов конфигурации WordPress с паролями:

$:> python3 gitminer-v2.0.py -q 'filename:wp-config extension:php FTP_HOST in:file ' -m wordpress -c pAAAhPOma9jEsXyLWZ-16RTTsGI8wDawbNs4 -o result.txt

Поиск файлов бразильского правительства, содержащих пароли:

$:> python3 gitminer-v2.0.py --query 'extension:php "root" in:file AND "gov.br" in:file' -m senhas -c pAAAhPOma9jEsXyLWZ-16RTTsGI8wDawbNs4

Поиск файлов shadow в папке etc:

$:> python3 gitminer-v2.0.py --query 'filename:shadow path:etc' -m root -c pAAAhPOma9jEsXyLWZ-16RTTsGI8wDawbNs4

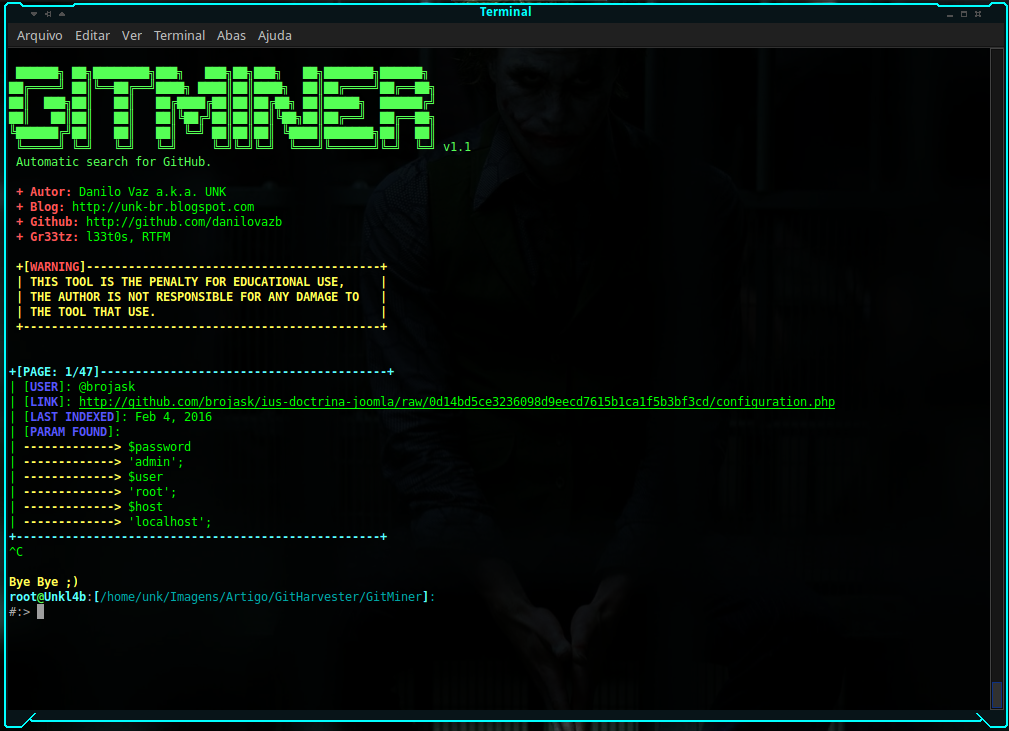

Поиск файлов конфигурации Joomla с паролями:

$:> python3 gitminer-v2.0.py --query 'filename:configuration extension:php "public password" in:file' -m joomla -c pAAAhPOma9jEsXyLWZ-16RTTsGI8wDawbNs4

| Поисковый запрос | Описание |

|---|---|

| filename:.npmrc _auth | Данные аутентификации для npm-регистрации |

| filename:.dockercfg auth | Данные аутентификации для docker-регистрации |

| extension:pem private | Приватные ключи |

| extension:ppk private | Приватные ключи, созданные puttygen |

| filename:id_rsa or filename:id_dsa | Приватные SSH-ключи |

| extension:sql mysql dump | Дамп MySQL-базы данных |

| extension:sql mysql dump password | Дамп MySQL-базы данных с паролями (можно попробовать различные варианты) |

| filename:credentials aws_access_key_id | Файлы с данными AWS (может возвращать ложные отрицательные значения) |

| filename:.s3cfg | Файлы с данными AWS (может возвращать ложные отрицательные значения) |

| filename:wp-config.php | Файлы конфигурации WordPress |

| filename:.htpasswd | Файлы htpasswd |

| filename:.env DB_USERNAME NOT homestead | Файлы .env (CI, различные фреймворки на Ruby и т.д.) |

| filename:.env MAIL_HOST=smtp.gmail.com | Конфигурация SMTP Gmail (можно попробовать другие SMTP-сервисы) |

| filename:.git-credentials | Файлы с данными для аутентификации Git (добавьте NOT username для более точных результатов) |

| PT_TOKEN language:bash | Токены PivotalTracker |

| filename:.bashrc password | Поиск паролей и т.д. в файле .bashrc (можно попробовать .bash_profile) |

| filename:.bashrc mailchimp | Вариант предыдущего (можно попробовать другие варианты) |

| filename:.bash_profile aws | AWS access и secret ключи |

| rds.amazonaws.com password | Возможные данные аутентификации Amazon RDS |

| extension:json api.forecast.io | Поиск API-ключей и секретов (можно попробовать различные варианты) |

| extension:json mongolab.com | Данные аутентификации MongoDB в JSON-конфигурациях |

| extension:yaml mongolab.com | Данные аутентификации MongoDB в YAML-конфигурациях (можно попробовать yml) |

| jsforce extension:js conn.login | Возможные данные аутентификации Salesforce в проектах Node.js |

| SF_USERNAME salesforce | Возможные данные аутентификации Salesforce |

| filename:.tugboat NOT _tugboat | Конфигурация Digital Ocean Tugboat |

| HEROKU_API_KEY language:shell | API-ключи Heroku |

| HEROKU_API_KEY language:json | API-ключи Heroku в JSON-файлах |

| filename:.netrc password | Файлы netrc, которые могут содержать конфиденциальные данные |

| filename:_netrc password | Файлы netrc, которые могут содержать конфиденциальные данные |

| filename:hub oauth_token | Конфигурация hub, которая хранит токены GitHub |

| filename:robomongo.json | Файл с данными MongoDB, используемый Robomongo |

| filename:filezilla.xml Pass | Конфигурационный файл Filezilla с возможными данными пользователя и пароля для FTP |

| filename:recentservers.xml Pass | Конфигурационный файл Filezilla с возможными данными пользователя и пароля для FTP |

| filename:config.json auths | Данные аутентификации для docker-регистрации в JSON-файле |

| filename:idea14.key | Ключ IntelliJ IDEA 14 (можно попробовать другие версии) |

| filename:config irc_pass | Возможная конфигурация IRC |

| filename:connections.xml | Возможная конфигурация подключений к базам данных (можно уточнить) |

| filename:express.conf path:.openshift | Конфигурация OpenShift (только email и сервер) |

| filename:.pgpass | Файл PostgreSQL, который может содержать пароли |

| filename:proftpdpasswd | Имена пользователей и пароли proftpd, созданные cPanel |

| filename:ventrilo_srv.ini | Конфигурация Ventrilo |

| [WFClient] Password= extension:ica | Информация WinFrame-Client, необходимая пользователям для подключения к серверам приложений Citrix |

| filename:server.cfg rcon password | Пароли RCON для Counter Strike |

| JEKYLL_GITHUB_TOKEN | Токены GitHub, используемые для Jekyll |

| filename:.bash_history | Файл истории команд Bash |

| filename:.cshrc | RC-файл для оболочки csh |

| filename:.history | Файл истории (часто используется многими инструментами) |

| filename:.sh_history | История команд Korn shell |

| filename:sshd_config | Конфигурация OpenSSH сервера |

| filename:dhcpd.conf | Конфигурация службы DHCP |

| filename:prod.exs NOT prod.secret.exs | Конфигурационный файл Phoenix prod (только email и сервер) |

| filename:prod.secret.exs | Секретная конфигурация Phoenix prod |

| filename:configuration.php JConfig password | Файл конфигурации Joomla с паролями |

| filename:config.php dbpasswd | Пароль базы данных PHP-приложения (например, phpBB) |

| path:sites databases password | Данные базы данных сайта Drupal |

| shodan_api_key language:python | API-ключи Shodan (можно попробовать другие языки) |

| filename:shadow path:etc | Содержит зашифрованные пароли и информацию о учетных записях новых Unix-систем |

| filename:passwd path:etc | Содержит информацию о учетных записях пользователей, включая зашифрованные пароли традиционных Unix-систем |

| extension:avastlic "support.avast.com" | Содержит лицензионные ключи для Avast! Antivirus |

| filename:dbeaver-data-sources.xml | Конфигурация DBeaver с данными MySQL |

| filename:.esmtprc password | Конфигурация esmtp с паролями |

| extension:json googleusercontent client_secret | OAuth-ключи для доступа к API Google |

| HOMEBREW_GITHUB_API_TOKEN language:shell | Токен GitHub, обычно устанавливаемый пользователями Homebrew |

| xoxp OR xoxb | Токены ботов и приватные токены Slack |

| .mlab.com password | Данные аутентификации MLAB Hosted MongoDB |

| filename:logins.json | Коллекция сохраненных паролей Firefox (key3.db обычно находится в том же репозитории) |

| filename:CCCam.cfg | Конфигурационный файл CCCam Server |

| msg nickserv identify filename:config | Возможные пароли для входа на IRC-серверы |

| filename:settings.py SECRET_KEY | Секретные ключи Django (обычно позволяют захватывать сессии, выполнять RCE и т.д.) |

| filename:secrets.yml password | Имена пользователей и пароли, приложения Rails |

| filename:master.key path:config | Мастер-ключ Rails (используется для расшифровки credentials.yml.enc в Rails 5.2+) |

| filename:deployment-config.json | Создается sftp-deployment для Atom, содержит детали сервера и данные аутентификации |

| filename:.ftpconfig | Создается remote-ssh для Atom, содержит детали SFTP/SSH сервера и данные аутентификации |

| filename:.remote-sync.json | Создается remote-sync для Atom, содержит детали FTP и/или SCP/SFTP/SSH сервера и данные аутентификации |

| filename:sftp.json path:.vscode | Создается vscode-sftp для VSCode, содержит детали SFTP/SSH сервера и данные аутентификации |

| filename:sftp-config.json | Создается SFTP для Sublime Text, содержит детали FTP/FTPS или SFTP/SSH сервера и данные аутентификации |

| filename:WebServers.xml | Создается Jetbrains IDEs, содержит данные веб-серверов с закодированными паролями (не зашифровано!) |

Вы можете оставить комментарий после Вход в систему

Неприемлемый контент может быть отображен здесь и не будет показан на странице. Вы можете проверить и изменить его с помощью соответствующей функции редактирования.

Если вы подтверждаете, что содержание не содержит непристойной лексики/перенаправления на рекламу/насилия/вульгарной порнографии/нарушений/пиратства/ложного/незначительного или незаконного контента, связанного с национальными законами и предписаниями, вы можете нажать «Отправить» для подачи апелляции, и мы обработаем ее как можно скорее.

Комментарии ( 0 )