Этот проект использует уязвимости в протоколах USB, заменяя внутреннее программное обеспечение USB, чтобы после подключения к порту USB имитировать функции внешней мыши и клавиатуры, тем самым заставляя целевой компьютер выполнять заранее подготовленные команды.

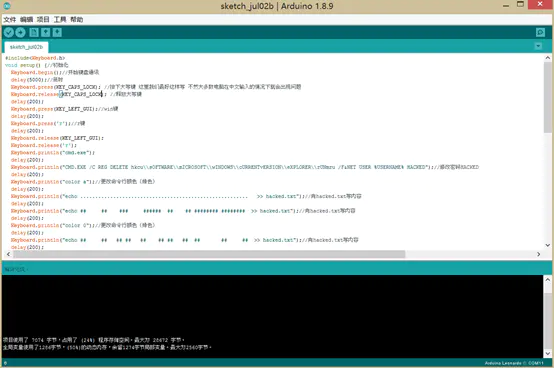

Как большинство людей, я впервые услышал о BadUSB из американского сериала "Mr. Robot", где это был один из часто используемых инструментов организации fsociety. Независимо от того, что они делали — скачивали троянское ПО с сервера для контроля над машинами жертв или Дарлин выбрасывала USB-флешки во дворе парковки, BadUSB всегда играл важную роль как физическое оружие.### Преимущества В области атак через USB долгое время использовались старые методы, такие как автоматически запускаемые USB-вирусы (autorun.inf). Однако теперь эти файлы легко распознаются антивирусными программами. В отличие от autorun.inf, BadUSB использует уязвимости в протоколах USB, изменяя внутреннее программное обеспечение USB, чтобы после подключения к обычному порту USB имитировать функции внешней мыши и клавиатуры, тем самым заставляя целевой компьютер выполнять заранее подготовленные команды. При этом процесс не вызывает никаких подозрений со стороны антивирусных программ или брандмауэров. Кроме того, поскольку изменения происходят на уровне прошивки, форматирование флешки не может прекратить выполнение встроенных команд.Мой любимый вариант платы — Leonardo_Arduino, потому что она также использует возможности USB, и Windows, Linux, Mac и другие операционные системы имеют встроенную поддержку для USB-устройств типа Leonardo_Arduino, поэтому нет необходимости скачивать специальные драйверы. К тому же, программа, которую можно записать на BadUSB, очень проста и обычно состоит из имитации нажатий клавиш мыши и клавиатуры, что делает её легкой в освоении.

BadUSB является типичным примером социальной инженерии, которая широко использует любопытство людей. Большинство людей, найдя USB-флешку на улице, хотят узнать, что находится внутри. Когда вы подключаете такую флешку к своему личному компьютеру или корпоративной сети, атака становится практически неостановимой.### Урок

Видео

Видео: Введение в программное обеспечение BadUSB

Видео: Установка драйвера BadUSB и запись кода

Видео: Основные операции с BadUSB

Подробные шаги доступны здесь

### Контент таблицы

### Контент таблицы

BadUSB

│ LICENSE

│ README.en.md

│ README.md

│

├─BlueScreen

│ BlueScreen1 (DOS).ino

│ BlueScreen2 (DOS).ino

│ BlueScreen3 (DOS).ino

│ Коды синего экрана для XP и Win7 (DOS атака).ino

│ Отложенный синий экран (DOS).ino

│ Запись в реестр для вызова синего экрана при запуске (DOS).ino

│ Запись в реестр для вызова синего экрана при запуске (DOS).ino

│

├─CobaltStrike троянское взаимодействие

│ │ Выполнение трояна через BitsAdmin (взаимодействие с Cobalt Strike).ino

│ │ Выполнение трояна через Pl (взаимодействие с Cobalt Strike).ino

│ │ Выполнение трояна через PSL (взаимодействие с Cobalt Strike).ino

│ │ Выполнение трояна через PY (взаимодействие с Cobalt Strike).ino

│ │ Выполнение трояна через Regsvr32 (взаимодействие с Cobalt Strike).ino

│ │

│ ├─Пейлоады различных языков для Cobalt Strike

│ │ payload.bin

│ │ payload.c

│ │ payload.cs

│ │ payload.java

│ │ payload.pl

│ │ payload.ps1

│ │ payload.py

│ │ payload.rb

│ │ payload.sct

│ │ payload.txt

│ │ payload.vba

│ │

│ └─Учебник по созданию троянов CounterStrike

│ CounterStrike.jpg

│ Учебник по созданию троянов CounterStrike.png

│

├─DNS перехват

│ Настройка нескольких DNS через команды DOS (DNS перехват).ino

│ Настройка нескольких DNS через команды PSL (DNS перехват).ino

│

├─Linux встроенный обратный Shell

│ Встроенный обратный Shell Linux (Bash Shell).ino

│ Обратный Shell Linux (Perl Shell).ino

│ Обратный Shell Linux (выполнение кода).ino

│

├─MSF троянское взаимодействие

│ shell.apk

│ shell.asp

│ shell.aspx

│ shell.elf

│ shell.exe

│ shell.jar

│ shell.jsp

│ shell.macho

│ shell.php

│ shell.pl

│ shell.psl

│ shell.py

│ shell.sh

│ shell.war

│ Конфигурация генератора троянов Shell.txt

│

├─OSX встроенный обратный Shell

│ Обратное соединение системы OSX (dns_shell).ino

│ Обратное соединение системы OSX (perl_shell).ino

│ Обратное соединение системы OSX (ruby_shell).ino

│

├─Полноэкранный PSLS HACKED экран

│ ├─FullScreenHackedv0

│ │ │ get.ps1

│ │ │

│ │ └─FullScreenHackedv

│ │ FullScreenHackedv.ino

│ │

│ ├─FullScreenHackedv2

│ │ FullScreenHackedv2.ino

│ │ wall.ps1

│ │

│ └─FullScreenHackedv3[Осторожно использовать]

│ │ get.ps1

│ │

│ └─FullScreenHackedv3

│ FullScreenHackedv3.ino

│

├─Сбор информации об Ubuntu

│ Сбор информации об Ubuntu в TXT файл (информация).ino

│ Основные команды терминала Ubuntu (отображение).ino

│

├─Получение пароля Wi-Fi

│ Экспорт пароля Wi-Fi (инструмент).ino

│ Пойман пароль Wi-Fi (инструмент).ino

│

├─Wi-Fi соединение троян

``` │ Принудительное подключение к указанному Wi-Fi и загрузка трояна PSL для выполнения (вторжение через троян). ino

│

├─Разбор кода

│ Базовый ардуино код кнопки. ino

│ Урок по созданию трояна Metasploit Framework. txt

│ Объяснение методов setup и loop. txt

│

├─Троянский загрузчик

│ ├─CERTUTIL троянский загрузчик (атака через троян) код

│ │ Подключение к серверу msf троян certutil версии загрузки. ino

│ │

│ ├─FTP троянский загрузчик (атака через троян) код

│ │ FTP загрузка netcat и обратное подключение shell (атака через троян). ino

│ │

│ ├─JAVA троянский загрузчик (атака через троян) код

│ │ Java троянский загрузчик (целевое окружение может запустить Java). ino

│ │ Сервер. java

│ │

│ ├─PSL троянский загрузчик (атака через троян) код

│ │ PowerShell загрузка сервера трояна. ino

│ │ PSL троянский загрузчик 1 (атака через троян). ino

│ │ PSL троянский загрузчик 2 (атака через троян). ino

│ │ PSL троянский загрузчик 3 универсальный (атака через троян). ino

│ │ PSL троянский загрузчик 4 универсальный (атака через троян). ino

│ │ PSL троянский загрузчик win&linux универсальный (атака через троян). ino

│ │ PSL троянский загрузчик запись и отскок (атака через троян). ino

│ │ Загрузка PSL трояна и повторное выполнение (атака через троян). ino

```markdown

Подключение к серверу msf троян PSL версия загрузки. ino Подключение к серверу PSL версия загрузки. ino

└─PY木马下载器(Trojan attack)код

PyShellServer.py

Py Trojan ввод данных (Целевое окружение может выполнять Python). ino

├─Добавление пользователя и запуск службы Добавление пользователя и запуск порта 3389 (инструмент). ino Добавление пользователя и запуск FTP (инструмент). ino

├─Код с конкретной функцией

Цикл Alt+F4 закрытия окна и выключения системы (инструмент). ino

Backdoor после нажатия Shift (инструмент). ino

Простое изменение паролей всех пользователей (шутка). ino

Запуск функции PSL удаленного соединения (инструмент). inо

Принудительное завершение процессов 360 (инструмент). ino

Принудительное выполнение команды выключения (инструмент). ino

Создание скриншота и отправка его на указанный адрес FTP (инструмент). ino

Открытие порта 445 противника (внутренняя атака) (инструмент). ino

Открытие указанной страницы (инструмент). ino

Изменение пароля учетной записи + завершение системных процессов + синий экран (инструмент). ino

Код добавления пользователя (инструмент). ino

Простое выключение компьютера (шутка). ino

Скрывание окна CMD (показ). ino

Непрерывное движение мыши (инструмент). ino

``` │

├─Одноразовый вход на сайт

│ Одноразовый Trojan для ASPX (версия сервера сайта — прошел проверку собакой и D盾). ino

│ Одноразовый Trojan для ASPX (версия сервера сайта). ino

│ Одноразовый Trojan для ASP (версия сервера сайта — зашифрован Script Encoder). ino

│ Одноразовый Trojan для ASP (версия сервера сайта — динамическое расшифрование). ino

│ Одноразовый Trojan для ASP (версия сервера сайта). ino

│ Одноразовый Trojan для JSP (используется на сайте JSP). ino

│ Trojan для JSP (используется на сайте JSP, но это не одноразовый). ino

│ Trojan для PHP (используется на сайте PHP — обход через XOR). ino

│ Trojan для PHP (используется на сайте PHP — обход через класс). ino

│ Trojan для PHP (используется на сайте PHP). ino

│

└─Запуск программы на USB-накопителе для расширения области атаки

├─UdiskRun

│ UdiskRun. ino

│

├─UdiskRunv2

│ UdiskRunv2. ino

│

└─UdiskRunv3

UdiskRunv3. ino

```### Демонстрация

[Видео адрес](https://www.yuque.com/u12074055/gzgwfh/dg804t)

Видео: [Хакерство с помощью аппаратного обеспечения] Управление через Wi-Fi, загрузка и выполнение badUSB, а также небольшое дополнение 1

Видео: [Хакерство с помощью аппаратного обеспечения] Управление через Wi-Fi, загрузка и выполнение badUSB, а также небольшое дополнение 2

Видео: [Демонстрация badUSB] Атака USB-флешки: игнорирование любых антивирусов, захват вашего компьютера в течение трёх секунд!Видео: [Демонстрация badUSB] Вторжение на большую экранную панель, сопровождается руководством 1

Видео: [Демонстрация badUSB] Вторжение на большую экранную панель, сопровождается руководством 2

Видео: [Демонстрация badUSB] Реализация записи клавиатуры с помощью badUSB

Видео: [Демонстрация badUSB] Изменение пароля учетной записи + завершение системных процессов + тестирование синего экрана

### Продвинутый уровень

[Видео адрес](https://www.yuque.com/u12074055/cpuceb/dm1veu)

Видео: Связь badUSB & MSF

Видео: Использование Nethunter для запуска badUSB

### Часто задаваемые вопросы и ошибки

[Видео адрес](https://www.yuque.com/u12074055/cpuceb/uofha2)

Видео: Обработка исключений при записи кода badUSB

### Расширение

[Видео адрес](https://www.yuque.com/u12074055/cpuceb/hs3n7p)

Видео: [Хакерство с помощью аппаратного обеспечения] Создание badUSB за 9 юаней

Видео: [Хакерство с помощью аппаратного обеспечения] Новый тип badUSB, который может заменить Rubber Ducky и WiFiducky

Видео: Руководство по использованию Digispark + китайского badUSB

### Обновление

##### 06 февраля 2021 года обновлен код, часть которого была найдена среди открытого кода других энтузиастов, а другая часть представляет методы взаимодействия с MSF и базовый код Arduino Leonardo для управления клавишами

##### 14 февраля 2021 года обновлен код, вдохновленный отличными проектами, был добавлен код трояна CobaltStrike, DNS-перехват, обратный shell для Linux и OS X, Wi-Fi-троян, получение паролей Wi-Fi, одинаковый вход на сайт, полный экран h4cked, выполнение программ на USB-флешке для расширения области вторжения и реализация многих полезных функций. С праздником влюбленных!

### Проектные ссылки

Код загружен на GitHub и Gitee, **просьба звездить проект**, также звездите остальные мои проекты, они тоже интересные.

**GitHub:** <https://github.com/wangwei39120157028/BadUSB>

**Gitee:** <https://gitee.com/wwy2018/BadUSB>

Вы можете оставить комментарий после Вход в систему

Неприемлемый контент может быть отображен здесь и не будет показан на странице. Вы можете проверить и изменить его с помощью соответствующей функции редактирования.

Если вы подтверждаете, что содержание не содержит непристойной лексики/перенаправления на рекламу/насилия/вульгарной порнографии/нарушений/пиратства/ложного/незначительного или незаконного контента, связанного с национальными законами и предписаниями, вы можете нажать «Отправить» для подачи апелляции, и мы обработаем ее как можно скорее.

Опубликовать ( 0 )